Sysadmin

¿Qué es el comando Tracert o Traceroute y cómo utilizarlo?

¿Qué es el comando Tracert o Traceroute y cómo utilizarlo?

¿Qué es un servidor VPS?

¿Qué es un servidor VPS?

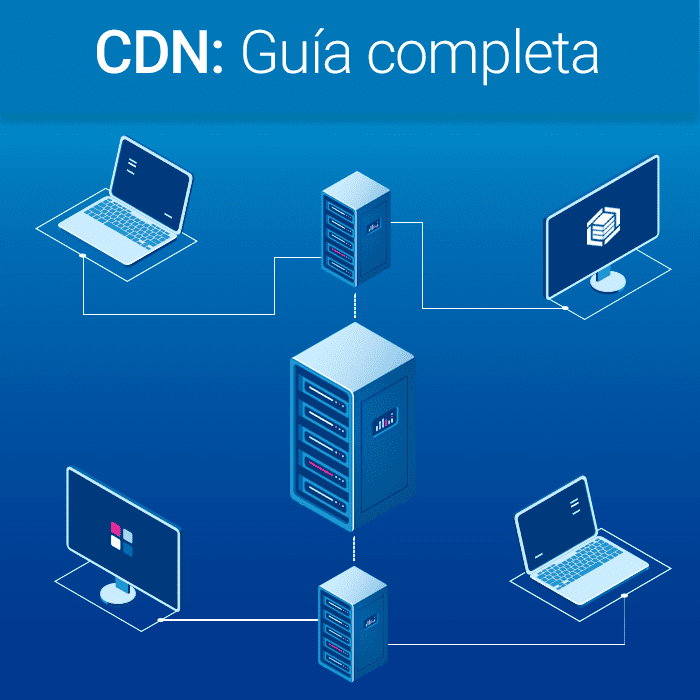

CDN: Guía completa para tu sitio web

CDN: Guía completa para tu sitio web

Cómo instalar Docker

Cómo instalar Docker

¿Qué es Docker?

¿Qué es Docker?

¿Qué es un SSD? En el ámbito del hosting web

¿Qué es un SSD? En el ámbito del hosting web

MariaDB vs. MySQL: Diferencias

MariaDB vs. MySQL: Diferencias

¿Qué es Nginx?

¿Qué es Nginx?

HTOP para Linux: Ubuntu, CentOS y Almalinux

HTOP para Linux: Ubuntu, CentOS y Almalinux

IPv4 & IPv6: Diferencias y funcionamiento

IPv4 & IPv6: Diferencias y funcionamiento

Nginx VS Apache: ¿Cuál es mejor servidor web?

Nginx VS Apache: ¿Cuál es mejor servidor web?

MySQL: Qué es y para qué sirve

MySQL: Qué es y para qué sirve

Crea tu propio servidor de correo con iRedMail

Crea tu propio servidor de correo con iRedMail

n8n: Instalar y automatizar

n8n: Instalar y automatizar

HTTP/2 y HTTP/3: ¿Qué es y cómo mejora la velocidad de tu página?

HTTP/2 y HTTP/3: ¿Qué es y cómo mejora la velocidad de tu página?

¿Qué es Apache? (Servidor web)

¿Qué es Apache? (Servidor web)

CloudLinux, el gran desconocido del hosting

CloudLinux, el gran desconocido del hosting

Hosting para mucho tráfico - WordPress y el consumo de recursos

Hosting para mucho tráfico - WordPress y el consumo de recursos

PHP 8 y PHP 7 para mejorar el rendimiento y el WPO

PHP 8 y PHP 7 para mejorar el rendimiento y el WPO

Guía básica sobre SSH: Qué es, cómo instalarlo y cómo utilizarlo correctamente

Guía básica sobre SSH: Qué es, cómo instalarlo y cómo utilizarlo correctamente

Cómo recuperar la contraseña de ROOT en MySQL o MariaDB

Cómo recuperar la contraseña de ROOT en MySQL o MariaDB

Cómo instalar HTOP en CentOS, Debian, Ubuntu y otras distros

Cómo instalar HTOP en CentOS, Debian, Ubuntu y otras distros

Ver la memoria RAM usada y la memoria RAM libre en Linux

Ver la memoria RAM usada y la memoria RAM libre en Linux

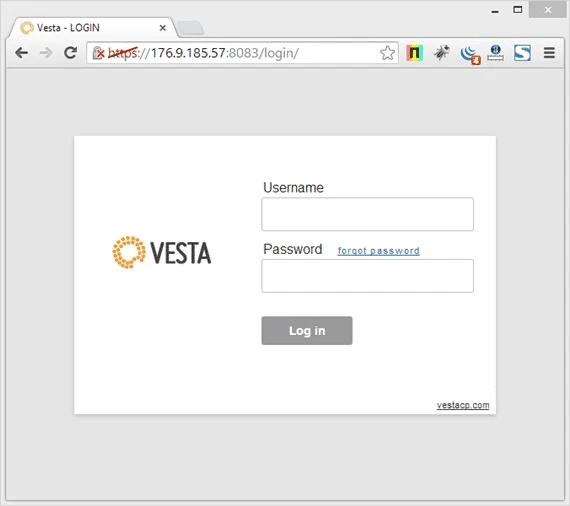

Manual completo de VestaCP

Manual completo de VestaCP

Manual completo de Webmin, Usermin y Virtualmin

Manual completo de Webmin, Usermin y Virtualmin

Como instalar cPanel & WHM en CentOS o CloudLinux

Como instalar cPanel & WHM en CentOS o CloudLinux

Como optimizar MySQL configurando el archivo my.cnf

Como optimizar MySQL configurando el archivo my.cnf

Tipos de discos y configuraciones RAID usadas en servidores

Tipos de discos y configuraciones RAID usadas en servidores

Instalar Tomcat e importar certificado SSL existente

Instalar Tomcat e importar certificado SSL existente

Instalar TeamSpeak 3 Server en VPS CentOS

Instalar TeamSpeak 3 Server en VPS CentOS

En esta sección de nuestro blog, nos enfocamos en proporcionar información detallada y guías prácticas para aquellos interesados en convertirse en expertos en la administración de sistemas informáticos. Aquí encontrarás contenido valioso relacionado con el papel de un administrador de sistemas, especialmente en lo que respecta a servidores VPS y servidores dedicados con Linux. Nuestro objetivo es ofrecer una amplia gama de recursos que te permitan desarrollar tus habilidades y conocimientos en este campo esencial de la tecnología de la información.

Aprende las mejores prácticas y soluciones para el mantenimiento de sistemas informáticos

En nuestras publicaciones, te ofrecemos una variedad de guías y artículos que te enseñarán las mejores prácticas y soluciones para el mantenimiento de sistemas informáticos. Abarcamos temas como la instalación de servicios y software en tus servidores, la configuración y optimización del rendimiento, y la solución de problemas comunes. Nuestro enfoque se basa en proporcionar información práctica y aplicable que te permita tomar decisiones informadas y mejorar tus habilidades como administrador de sistemas.

Dirigido a administradores de sistemas de todos los niveles de experiencia

Entendemos que la administración de sistemas informáticos es un campo diverso y en constante evolución, por lo que nuestro contenido está diseñado para administradores de sistemas de todos los niveles de experiencia, desde principiantes hasta expertos. Aquí encontrarás recursos y consejos útiles que te ayudarán a enfrentar los desafíos diarios y a perfeccionar tus habilidades como administrador de sistemas. Además, nos esforzamos por mantener nuestro contenido actualizado y relevante a medida que cambia el panorama tecnológico y surgen nuevas herramientas y enfoques en la administración de sistemas.

Obtén los conocimientos y habilidades necesarias para mejorar la seguridad y la eficiencia de tu infraestructura tecnológica

Uno de los aspectos más cruciales de la administración de sistemas informáticos es garantizar la seguridad y la eficiencia de la infraestructura tecnológica. A través de nuestras guías y artículos, te proporcionaremos información valiosa sobre cómo mejorar la seguridad de tus servidores, implementar medidas de protección de datos y prevenir ataques cibernéticos. También te enseñaremos cómo optimizar el rendimiento de tus servidores y recursos de TI para garantizar la eficiencia y el rendimiento óptimo de tus sistemas.

Al seguir nuestras guías y consejos, podrás desarrollar habilidades y conocimientos sólidos en administración de sistemas, lo que te permitirá convertirte en un administrador de sistemas más competente y seguro de sí mismo. Además, estarás mejor preparado para enfrentar y superar los desafíos que se presentan en este campo en constante cambio y alta demanda. Aprovecha nuestros recursos y comienza a mejorar tus habilidades como administrador de sistemas hoy mismo.